Hackers在踩點的時候總會使用各種各樣的方法去檢測你的站點,以獲得目標(biāo)信息。其中一個就是以http的響應(yīng)獲得站點的一些配置信息。這里我們就此問題講一下它如何在Web服務(wù)器上做出相應(yīng)的防御。

一、自定義IIS錯誤代碼響應(yīng)消息

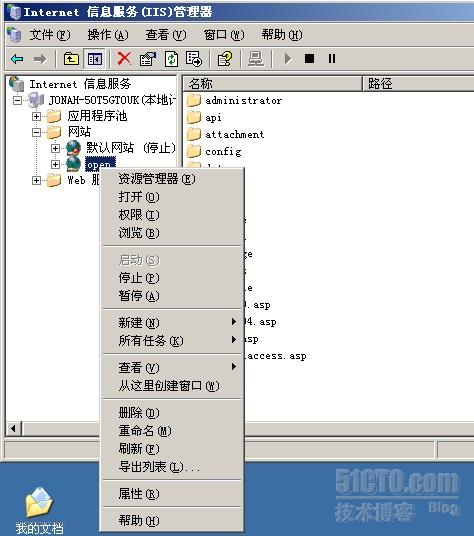

這里的站點名稱是:open

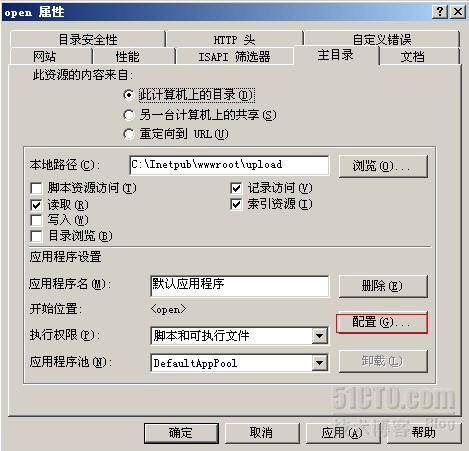

打開IIS管理器,在需要編輯的站點open右擊--屬性,彈出一對話框。

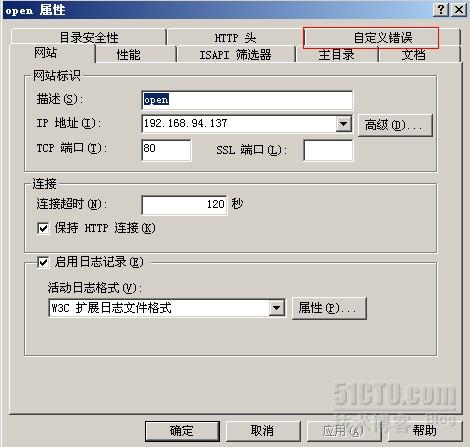

找到“自定義錯誤”選項卡

選擇要編輯的HTTP錯誤消息編輯即可。

注意:

編輯自定義錯誤屬性

使用該對話框可以編輯自定義錯誤消息。單擊自定義錯誤消息,然后單擊“編輯”。

考慮到安全性和其他系統(tǒng)的情況,不能將某些錯誤自定義為指向 URL。例如,錯誤 401.2(“未授權(quán) - 由于服務(wù)器配置,登錄失敗”)不允許 URL 上存在自定義錯誤消息,原因是如果存在服務(wù)器配置,則可能無法訪問包含自定義錯誤文件的 URL。

消息類型

從“消息類型”列表框中單擊希望返回到客戶端瀏覽器的消息類型 - 默認(rèn)值、文件或 URL。

默認(rèn)值

單擊此處可以將默認(rèn) HTTP 1.1 錯誤返回到客戶端瀏覽器。“文件”允許通過使用完全限定的文件名將自定義錯誤映射到文件。“URL”允許將自定義錯誤映射到 URL。如果輸出類型是 URL,則該 URL

必須存在于本地服務(wù)器上。單擊“確定”保存所做的選擇。

文件/URL

瀏覽到或鍵入映射到自定義錯誤的文件的位置。

瀏覽

單擊此處可以查找目錄和文件。

二、屏蔽腳本消息